Mamma mia non avete idea di stasera come RIDO. Ho trovato non uno, ma ben due (2!!!) #stratagemmi che rompono due delle funzioni di sicurezza di Safe Exam Browser... che oggi pomeriggio mi trovavo a dover installare, perché mi servirà a giorni all'università (perché gli sfaticati del dipartimento IT or smth si seccano di rendere i PC di lì delle workstation sicure, quindi tocca a noi, capì?). 😇️

Ma non mi lamento. Se all'epoca del TOLC spesi per necessità due giornate appresso alle macchine virtuali, manomettendo diverse funzionalità di Windows in VM per far credere al SEB di essere su hardware reale, perché sul portatile non avevo Windows... Ora era più uno sfizio, nonché un'esercitazione delle mie competenze informatiche, che fa più che bene. 😈️

La prima cosa che ho fatto (anche perché l'esame che devo fare è tenuto in modo stronzo, sarebbe una bella ripicca contro chi non ci da le tracce delle sessioni vecchie per studiare) è vedere se riuscissi in qualche modo a registrare lo schermo. #SEB non solo blocca gli schermi esterni, ma anche diversi programmi di registrazione... Peccato che si fa mettere in ginocchio dal fottutissimo TightVNC Server, quindi si, basta collegarsi da un altro computer per vedere TUTTO. ☠️

Well, that was easy. Non si può usare per farsi direttamente aiutare durante un esame eh, perché non funzionano gli input di mouse e tastiera (nemmeno eseguendo il server VNC sotto nt authority\system, maremma), ma ovviamente il poter duplicare lo schermo ha utilizzi ottimi, in primis esfiltrare domande e risposte dalla sessione (e il fatto che non richieda cavi video è solo meglio). 💨️

Però zamn... impossibile non si possa fare nulla per avere accesso ad altre risorse durante l'esame, tipo umma umma (ma sempre solo a scopo dimostrativo ovviamente). Quindi, dopo aver perso fin troppi quarti d'ora con ChatGPT, cercando di usare la WinAPI per far spawnare un qualche tipo di finestra sullo schermo da sopra al safe #browser (che scommetto si possa fare, ma non c'ho il tempo stasera di studiarmi bene le API), ho cambiato strategia. 😼️

E cambiare strategia è servito perché, dopo aver deciso che avrei semplicemente usato #Fiddler per modificare tutto il traffico HTTP[S] in locale, ci ho messo solo 10 minuti da idea a soluzione! Figa, installiamo il certificato MITM, controlliamo che funzioni, scriviamo qualche riga nel FiddlerScript, e taaaac, ecco che iniettiamo HTML arbitrario dentro il browser blindato, eddai... 🤯️

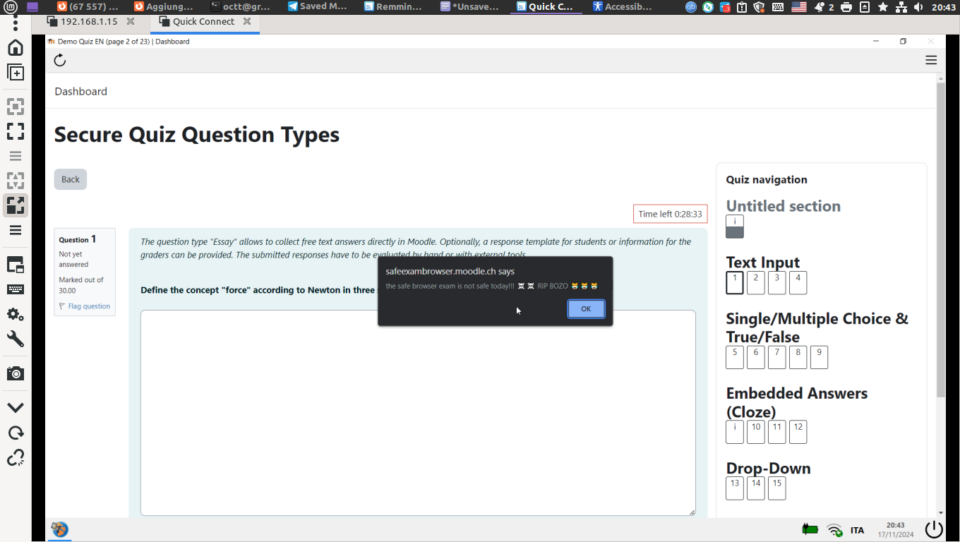

Io ora per testare gli ho fatto semplicemente mettere uno script che fa alert() (qui btw: https://memos.octt.eu.org/m/mzSguqvHXye7BeVQ6YnZXy), ma ovviamente potendo modificare l'HTML di qualsiasi pagina si può fare di tutto, anche mettere un iFrame che naviga a qualunque sito embeddabile, OPS. 🤣️ (E qui ci sono pagine di test per verificare che SEB partisse senza rilevare stranezze: https://memos.octt.eu.org/m/UpwUCULSF4MNsteFZ2Bc5e)

...Forse oggi pomeriggio era meglio ripetere, piuttosto che cazzeggiare appresso al rompere sto browser? Meh... se mi fossi messa a studiare adesso non avrei il corpo pieno di happy chemicals (ancora tremo dalla risa!!!), e inoltre sarebbe stato content in meno, quindi no. Ancora una volta, grazie alle mie manine che non stanno ferme, viviamo proprio nel migliore dei mondi possibili. 👌️